Информационные технологии

TP-Link TL-WR941ND — это дешевый WiFi-роутер с хороший производительностью. Аппаратных ревизий роутера на текущий момент выпущено аж 6 штук. Cердце маршрутизатора всех версиях — микропроцессор Atheros AR9132-BC1E 400 МГц. Кстати, вточности такой же устанавливается на гигабитного старшего брата — TP-Link TL-WR1043ND.

Объем оперативки RAM 32MB, Flash-памяти — 4MB (на первой версии было 8MB). Для дешево маршрутизатора в ценовом спектре до 2000 рублей это отлично. В плане беспроводной сети тоже все смотрится очень убедительно — 3 антенны WiFi в режиме MIMO по 5 dBi. Проще говоря, заморочек с беспроводной сетью в стандартных критериях не должно быть в принципе.

Но без ложки дегтя не обошлось — все попортила программная внутренность роутера. Юзеры нередко сетуют на повторяющиеся зависания роутера, а так же на трудности с IPTV. Обновление прошивки заморочек не решает. Так же часты жалобы на блок питания. Хотя он у TL-WR941ND импульсный, но некие юзеры сетуют на то, что при скачках напряжения роутер может скинуть опции.

Разглядим подробнее процесс опции роутера TP-Link TL-WR941ND под главных русских провайдеров.

Базисная настройка TL-WR941ND

Айпишник роутера в локальной сети стандартный для TP-Link — 192.168.1.1, адресок веб-интерфейса: http://192.168.1.1, логин admin и пароль по дефлоту — admin. Веб-интерфейс обыденный для TP-Link:

Настройку роутера TP-Link через Quick Setup я уже описывал тут — ссылка. В этой статье я рассмотрю чуток более продвинутый вариант опции, хотя ничего сложного в нем нет полностью. Открываем раздел Network -> WAN. В руссифицированом интерфейсе это будет раздел Сеть -> WAN.

Настройка TP-Link TL-WR941ND для Ростелеком, ТТК и Дом.ру

При настройке TL-WR941ND для большинства филиалов Ростелеком и ТТК, а так же для Дом.ру параметру WAN Connection Type избираем значение PPPoE/Russian PPPoE. Ниже прописываем логин и пароль, выданные при подключении. Второе соединение — Secondary Connection в случае PPPoE обычно не употребляется — ставим Disabled.Wan Connection Mode выставляем Connect automatically.

Жмем Save.

Настройка TP-Link TL-WR941ND для Билайн

Для подключения к Билайн тип WAN подключения — WAN Connection Type — необходимо избрать L2TP/Russian L2TP. В поля User Name и Password прописываем номер лицевого счета и пароль, выданный при подключении.

Ниже ставим галочку Dynamic IP (Динамический IP).В поле Server IP Address Name прописываем адресок vpn-сервера Билайн — tp.internet.beeline.ru.WAN Connection Mode выставляем в значение Connect Automatically.

Жмем кнопку Save.

Настройка WiFi на TP-Link TL-WR941ND

Для опции беспроводной сети на TL-WR941ND нужно зайти в раздел Wireless (Беспроводная сеть) -> Wireless Settings (Опции беспроводной сети):

В поле Wireles Network Name прописываем идентификатор создаваемой беспроводной сети, т.н. SSID — хоть какое слово на британском либо транслите. Region — Russia, режим работы WiFi-модуля — Mode — 11 bgn mixed. Нажимаем кнопку Save.

Перебегаем в раздел Wireless security (Безопасность беспроводной сети):

Тип спецификации избираем WPA/WPA2-Personal. В перечне Version лучше избрать WPA2-PSK. Если у Вас в сети употребляются разные мобильные устройства с WiFi, тогда ничего не меняем и оставляем Automatic. В поле PSK Password прописываем ключ безопасности создаваемой беспроводной сети

Им может быть неважно какая буквенная либо цифирная последовательность не короче 8 знаков. Жмем кнопку Save

Проброс порта на TP-Link TL-WR941ND

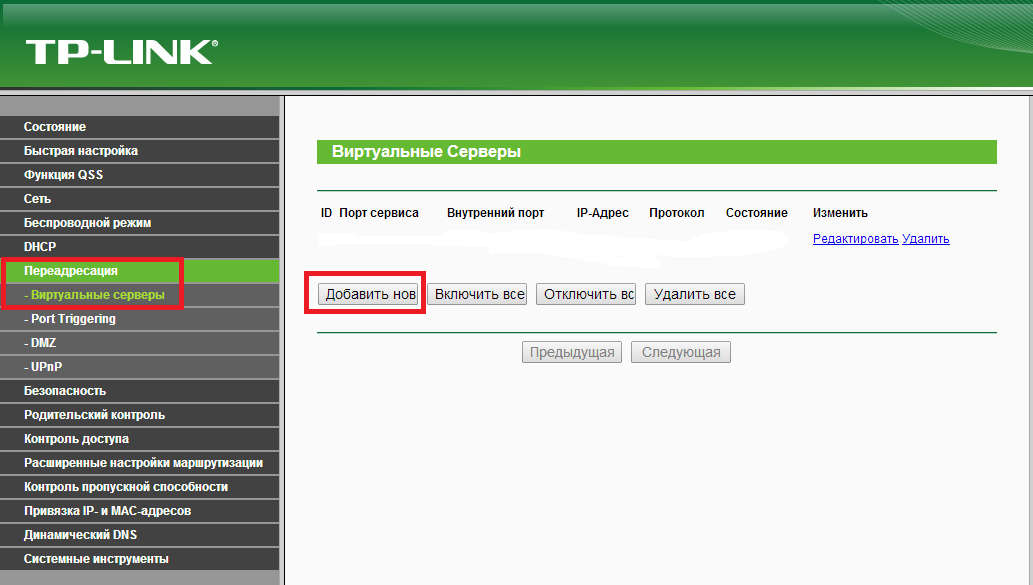

Для того, чтоб пробросить порт на роутере TP-Link TL-WR941ND, Вам нужно зайти в раздел Forwarding (Переадресация) -> Virtual Servers (Виртуальные сервера):

Жмем кнопку Add New (Добавить Новейшую). Раскроется вот такая вкладка:

Заполняем поля последующим образом: Service Port (Порт сервиса) — вводим порт либо спектр портов, которые нужно открыть. В поле IP Address вводим Айпишник компьютера в локальной сети, для которого прокидываем порт. В выпадающем перечне Protocol нужно избрать применяемый протокол — TCP, UDP либо хоть какой тип — ALL. Status должен быть Enabled. Жмем кнопку Save.

Настройка DMZ на TP-Link TL-WR941ND

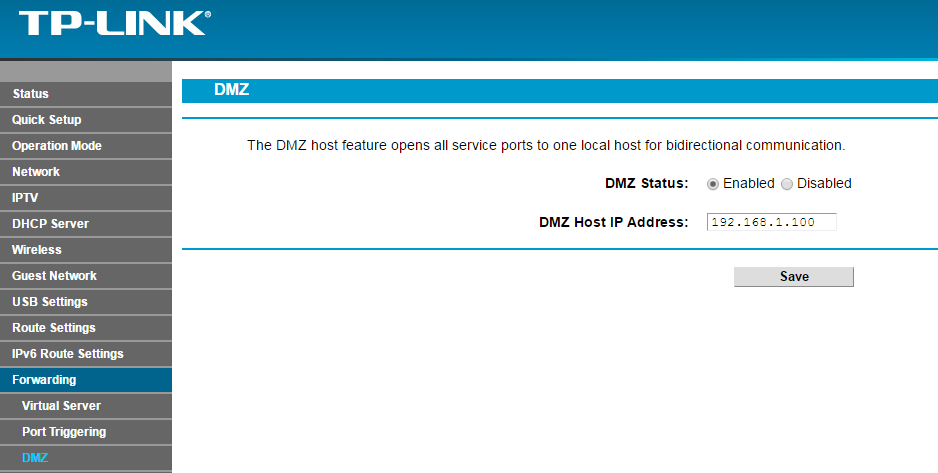

Для опции Демилитаризованной Зоны DMZ на роутере TP-Link TL-WR941ND, Вам нужно зайти в раздел Forwarding (Переадресация) -> DMZ:

Состояние текущей Демилитаризованной Зоны ставим Enable, а в поле DMZ Host IP Address вводим адресок компьютера, который желаем вывести в Демилитаризованную Зону DMZ. Жмем кнопку Save.

Настройка DMZ на роутере

Роутеры позволяют добавить в DMZ только одно устройство. Роутер должен получать «белый» IP-адрес. Только в этом случае будет возможен доступ к нему из глобальной сети. Информацию об этом можно получить у вашего интернет провайдера. Некоторые провайдеры бесплатно выдают внешний IP-адрес, но зачастую за эту услугу требуется дополнительная плата.

Установка статического IP-адреса

Добавить в DMZ можно только компьютер, имеющий статический IP-адрес. Поэтому первым делом меняем его. Для этого открываем свойства сетевого подключения и в настройках TCP/IP прописываем статический IP-адрес в диапазоне адресов вашей сети. Например, если у вашего роутера IP 192.168.0.1, то для компьютера можно указать 192.168.0.10. Маска подсети стандартная – 255.255.255.0. А в поле «Шлюз» нужно указать адрес вашего роутера.

Следует обратить внимание, что IP-адрес, заданный компьютеру не должен быть в диапазоне адресов, раздаваемых. На этом настройка компьютера завершена и можно переходить к настройкам роутера

На этом настройка компьютера завершена и можно переходить к настройкам роутера

На этом настройка компьютера завершена и можно переходить к настройкам роутера.

Настройка роутера

Первым делом DMZ на роутере нужно включить, поскольку по умолчанию она всегда отключена.

Находим соответствующий пункт меню в веб-интерфейсе устройства:

- На роутерах Asus нужная вкладка так и называется – DMZ.

- На роутерах TP-Link откройте пункт «Переадресация», а в нём будет подпункт DMZ.

- У D-Link ищите пункт «Межсетевой экран».

В любом случае на вкладке настроек нужно поставить галочку в поле «Включить». А рядом найти поле, которое называется «Адрес узла DMZ» или «Адрес видимой станции» (в зависимости от модели роутера могут быть другие варианты). В это поле вписываем статический адрес компьютера или другого устройства, которое нужно добавить в DMZ. В нашем случае это 192.168.0.10.

Сохраните настройки и перезапустите роутер. На этом всё: все порты на выбранном ПК открыты. Любая программа, которая использует входящие подключения, будет думать, что выходит в сеть напрямую. Все остальные программы будут работать в штатном режиме.

Ниже приведен пример настройки маршрутизатора с англоязычным интерфейсом.

Создание DMZ удобный способ упростить работу нужных программ, однако следует иметь в виду, что открытый доступ к ПК повышает риски сетевых атак и заражения вирусами.

Поэтому на устройстве, используемом в качестве узла DMZ, нужно обязательно установить файервол и антивирусную программу.

DMZ в роутере — это функция, которая позволяет открыть все внешние порты для конкретного IP из локальной сети роутера.

Обычно применяется для реализации удалённого доступа к конкретному устройству находящемуся за роутером. Особенно часто DMZ применяется для доступа из любой точки интернета к IP камерам или видеорегистратору, т.е. для видеонаблюдения.

Очень многие Wi_Fi роутеры имеют функцию предоставления доступа из внешней сети к устройствам в своей локальной сети (режим DMZ host, оно же exposed host). В этом режиме у устройства (компьютера, видеорегистратора, IP-камера, и т.д.) в локальной сети открыты все порты. Это не вполне соответствует каноническому определению DMZ, так как устройство с открытыми портами не отделяется от внутренней сети. То есть DMZ-хост может свободно подключиться к ресурсам во внутренней сети, в то время как соединения с внутренней сетью из канонического DMZ блокируются разделяющим их фаерволом, т.е. с точки зрения безопасности решение не самое лучшее. Следует помнить, что это всего один из способов организации доступа к устройству в другой локальной сети. Популярен ещё простой проброс портов. Его тоже поддерживает практически любой современный и не очень роутер. Но есть одно существенное отличие. С настройкой DMZ справится любой школьник, а вот проброс портов не так прост для человека, который делает подобное впервые.

DMZ — это комплексное решение, и теребуется несколько простых шагов для использования его. При реализации, к примеру, доступа из интернет к видеорегистратору требуется:

Ввести в настройках DMZ роутера IP видеорегистратора

Роутер должен получать от провайдера постоянный IP или должен использоваться DDNS

Почему для DMZ требуется именно постоянный IP адрес, и почему его можно заменить DDNS?

Видите как просто. В этом и есть удобство DMZ. Ещё одним плюсом является, возможность настройки маршрутизатора (роутера) не зная какой порт будет выбран для допустим видеорегистратора. И как следствие дальнейшая смена порта доступа, независимо от настроек маршрутизатора.

Делаем статический IP

Здесь мы не будем говорить о «белом» адресе провайдера. Его установка никак не зависит от ваших навыков, это может предоставить только провайдер. Если у вас есть личный кабинет, попробуйте подключить там услугу. Если нет, сходите в офис и узнайте о возможности задать адрес.

Настройка демилитаризованной зоны начинается с установки адреса устройства, которое будет в нее включено. Способ зависит от конкретной версии операционной системы, но общая схема действий не сильно отличается. Перейдите в настройки сети, перейдите к параметрам адаптера, щелкните правой кнопкой мыши сетевое подключение и выберите Свойства. Здесь вы ищите IP-адрес, нажимаете на него и вводите числа.

Адрес устройства должен быть частью пула адресов маршрутизатора. Все зависит от IP роутера, если он 192.168.0.1, то укажите 192.168.0.10 для компьютера. Или как-то иначе, меняется только последнее число. Оставьте маску подсети, предложенную устройством. В поле «Шлюз» нужно указать адрес роутера.

Если роутер также работает как DHCP-сервер, то есть автоматически выдает адреса всем подключенным устройствам, после чего меняет настройки. Статический адрес компьютера, который будет находиться в демилитаризованной зоне, нельзя случайно присвоить какому-либо другому устройству. В противном случае включите любое из устройств прямо в сети. О том, как изменить настройки, смотрите в инструкции для вашей модели роутера. Этот адрес вводится во время конфигурации в поле хоста или «видимый адрес станции».

Преимущества использования DMZ

Основное преимущество DMZ — обеспечение дополнительного уровня безопасности внутренней сети за счет ограничения доступа к конфиденциальным данным и серверам. DMZ позволяет посетителям сайта получать определенные услуги, обеспечивая буфер между ними и частной сетью организации. Следовательно, DMZ также предлагает дополнительные преимущества безопасности, такие как:

- Обеспечение контроля доступа: предприятия могут предоставлять пользователям доступ к службам за пределами периметра своей сети через общедоступный Интернет. DMZ обеспечивает доступ к этим службам при реализации сегментации сети, что затрудняет доступ неавторизованного пользователя к частной сети. DMZ может также включать прокси-сервер, который централизует внутренний трафик и упрощает его отслеживание и регистрацию.

- Предотвращение работы сетевой разведки. Обеспечивая буфер между Интернетом и частной сетью, DMZ не позволяет злоумышленникам выполнять аналитическую работу, которую они выполняют, чтобы найти потенциальных поставщиков. Серверы DMZ открыты для общественности, но предлагают еще один уровень безопасности брандмауэра, который не позволяет злоумышленнику просматривать информацию в сети. Даже если система DMZ скомпрометирована, внутренний брандмауэр отделяет частную сеть от DMZ, чтобы обеспечить ее безопасность и усложнить внешний интеллект.

- Блокировка IP Spoof: злоумышленники могут попытаться получить доступ к системам, подделав IP-адрес и действуя как утвержденное устройство, подключенное к сети. DMZ может обнаруживать и приостанавливать такие попытки спуфинга, пока другая служба проверяет легитимность IP-адреса. DMZ также обеспечивает сегментацию сети для создания пространства для организованного трафика и общедоступных сервисов, к которым можно получить доступ за пределами внутренней частной сети.

Услуги DMZ включают:

- DNS сервер

- FTP сервер

- Почтовый сервер

- Прокси сервер

- Веб сервер

Настройка в роутере

Настройка dmz зависит от модели вашего роутера. Более того, способы отличаются не только для маршрутизаторов двух разных производителей, но и для одного. Все зависит от версии прошивки, которая используется в маршрутизаторе. Если вы не знаете, старая или новая версия у вас установлена, просмотрите оба варианта и найдете знакомые пункты меню. К счастью, некоторые производители оставляют одни и те же названия пунктов меню, так что алгоритм будет одинаковым, несмотря на различие внешнего вида.

Все настройки происходят через интерфейс устройства. Чтобы попасть в него, наберите адрес в поисковой строке браузера. Стандартный адрес посмотрите на нижней стороне роутера (обычно 192.168.0.1 или 192.168.1.1). После того, как наберете, нажмите Enter. Откроется веб-сайт, внешний вид которого зависит от модели и прошивки. Введите логин и пароль, по умолчанию admin в оба поля.

Asus

В левой части окна, в меню найдите вкладку «Интернет» и нажмите на неё. Теперь кликните по разделу DMZ. Активируйте функцию и вбейте адрес устройства. В конце не забудьте нажать «Применить».

TP-Link

В первых версиях прошивки нужный раздел находится на вкладке «Переадресация». Зайдите туда, включите и введите нужные данные.

В новой версии путь будет чуть дольше. «Дополнительные настройки» – «NAT переадресация» – щелкаем по нужному разделу, ставим галочку, тут впишите IP-адрес девайса и щелкните по сохранению.

D-Link

Здесь перейдите в расширенные настройки, а дальше найдите «Межсетевой экран», здесь будет доступен DMZ. Поставьте галочку на включении и вбейте адрес устройства. Можно просто выбрать из уже подключенных девайсов. На некоторых маршрутизаторах есть настройка «NAT Loopback». Она позволяет фильтровать пакеты, которые уходят в интернет через сетевой экран. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

Zyxel

Здесь все опять зависит от версии прошивки, точнее, от версии самого роутера. Для начала рассмотрим старые модели. Нужные опции находятся в разделе «Домашняя сеть», из него перейдите в «Устройства» и выберите из списка тот агрегат, который будет играть роль дмз-хоста. Откроется окно с описанием устройства. Напишите название и поставьте галочку «Постоянный IP-адрес»

Обратите внимание: на «Доступ в Интернет» должен быть установлен режим «Разрешен». Жмите на кнопку «Зарегистрировать». Далее щелкните по вкладке «Безопасность» и перейдите в раздел «Трансляция сетевых адресов (NAT)», кликните по кнопке «Добавить правило»

Там проставьте следующую информацию:

Далее щелкните по вкладке «Безопасность» и перейдите в раздел «Трансляция сетевых адресов (NAT)», кликните по кнопке «Добавить правило». Там проставьте следующую информацию:

- описание – любое, просто поставьте такое, чтобы точно не забыть;

- интерфейс – укажите тот, через который идет подключение к глобальной сети;

- протокол – оставьте только TCP/UDP (все порты и ICMP);

- перенаправить на адрес – здесь поставьте адрес будущего внешнего устройства.

Keenetic

В новой прошивке, установленной на последних моделях модема, все выглядит практически так же, только немного поменялись названия. Для начала перейдите в «Мои сети и Wi-Fi», затем выберите «Список устройств», проверьте, что нужное устройство находится в зарегистрированных. Для перехода к этапу регистрации щелкните по нужному девайсу, напишите имя и нажмите на «Зарегистрировать».

Теперь найдите свой девайс в зарегистрированных устройствах и снова кликните по нему. Здесь найдите настройку «Постоянный IP-адрес» и активируйте её.

Теперь направляйтесь в раздел «Сетевые правила», далее пункт «Переадресация» и нажимаем на создание правила. Введите следующие данные:

- установите галку «Включить правило»;

- описание – любое, но такое, чтобы случайно не удалить;

- вход – укажите тот, через который поступает интернет;

- выход – укажите здесь ДМХ хост;

- протокол – выбирайте «TCP/UDP (все порты и ICMP)»;

- расписание работы – оставьте «Работает постоянно» или займитесь созданием расписания.

Tenda

Перейдите в «Расширенные настройки» и щелкните по хосту ДМЗ. Переведите рычажок во включенное положение и введите адрес.

В новой прошивке найдите «Advanced», а дальше раздел dmz host. Включите его и введите адрес.

Настройки простые и есть почти во всех стационарных моделях маршрутизаторов. Бывает dmz и в usb модеме, правда, здесь уже все зависит от продвинутости самого устройства. Все-таки не ко всем из них подключается несколько устройств, большинство рассчитаны на использование только с одним. Чтобы это выяснить, лучше прочитать характеристики на сайте производителя.

Статья помоглаНе помогла

Как использовать сервер DMZ на маршрутизаторе?

С помощью описанного выше методы мы с помощью роутера открываем лишь один порт для одного устройства в сети. Через DMZ-хост можно открыть сразу несколько портов. Однако, делать это нужно лишь в крайних случаях, так как в таком случае устройство оказывается абсолютно открытым для доступа из интернета. Однако иногда это делать необходимо, например, для настроек просмотра камер видеонаблюдения, подключенных через регистратор, или для организации игрового сервера.

Приведу пример — часто при подключении регистратора видеонаблюдения по умолчанию используется порт 80 и поменять его в настройках просто невозможно. В то же самое время на маршрутизаторе этот порт также занят и перенаправить его не получится. В этом случае на помощь приходит DMZ-хост на роутере.

Архитектура и реализация

Разделение сегментов и контроль трафика между ними, как правило, реализуются специализированными устройствами — межсетевыми экранами. Основными задачами такого устройства являются:

- контроль доступа из внешней сети в ДМЗ;

- контроль доступа из внутренней сети в ДМЗ;

- разрешение (или контроль) доступа из внутренней сети во внешнюю;

- запрет доступа из внешней сети во внутреннюю.

В некоторых случаях для организации ДМЗ достаточно средств маршрутизатора или даже прокси-сервера.

Серверы в ДМЗ при необходимости могут иметь ограниченную возможность соединиться с отдельными узлами во внутренней сети. Связь в ДМЗ между серверами и с внешней сетью также ограничивается, чтобы сделать ДМЗ более безопасной для размещения определённых сервисов, чем Интернет. На серверах в ДМЗ должны выполняться лишь необходимые программы, ненужные отключаются или вообще удаляются.

Существует множество различных вариантов архитектуры сети с DMZ. Два основных — с одним межсетевым экраном и с двумя межсетевыми экранами. На базе этих методов можно создавать как упрощенные, так и очень сложные конфигурации, соответствующие возможностям используемого оборудования и требованиям к безопасности в конкретной сети.

Конфигурация с одним межсетевым экраном

Схема с одним межсетевым экраном

Для создания сети с ДМЗ может быть использован один межсетевой экран, имеющий минимум три сетевых интерфейса: один — для соединения с провайдером (WAN), второй — с внутренней сетью (LAN), третий — с ДМЗ. Подобная схема проста в реализации, однако предъявляет повышенные требования к оборудованию и администрированию: межсетевой экран должен обрабатывать весь трафик, идущий как в ДМЗ, так и во внутреннюю сеть. При этом он становится единой точкой отказа, а в случае его взлома (или ошибки в настройках) внутренняя сеть окажется уязвимой напрямую из внешней.

Конфигурация с двумя межсетевыми экранами

Схема с двумя межсетевыми экранами

Более безопасным является подход, когда для создания ДМЗ используются два межсетевых экрана: один из них контролирует соединения из внешней сети в ДМЗ, второй — из ДМЗ во внутреннюю сеть. В таком случае для успешной атаки на внутренние ресурсы должны быть скомпрометированы два устройства. Кроме того, на внешнем экране можно настроить более медленные правила фильтрации на уровне приложений, обеспечив усиленную защиту локальной сети без негативного влияния на производительность внутреннего сегмента.

Ещё более высокий уровень защиты можно обеспечить, используя два межсетевых экрана двух разных производителей и (желательно) различной архитектуры — это уменьшает вероятность того, что оба устройства будут иметь одинаковую уязвимость. Например, случайная ошибка в настройках с меньшей вероятностью появится в конфигурации интерфейсов двух разных производителей; дыра в безопасности, найденная в системе одного производителя, с меньшей вероятностью окажется в системе другого. Недостатком этой архитектуры является более высокая стоимость.

ДМЗ-хост

Некоторые маршрутизаторы SOHO-класса имеют функцию предоставления доступа из внешней сети к внутренним серверам (режим DMZ host или exposed host). В таком режиме они представляют собой хост, у которого открыты (не защищены) все порты, кроме тех, которые транслируются иным способом. Это не вполне соответствует определению истинной ДМЗ, так как сервер с открытыми портами не отделяется от внутренней сети. То есть ДМЗ-хост может свободно подключиться к ресурсам во внутренней сети, в то время как соединения с внутренней сетью из настоящей ДМЗ блокируются разделяющим их межсетевым экраном, если нет специального разрешающего правила. ДМЗ-хост не предоставляет в плане безопасности ни одного из преимуществ, которые даёт использование подсетей, и часто используется как простой метод трансляции всех портов на другой межсетевой экран или устройство.

Это интересно: Диспетчер задач – что это такое и как его использовать (видео)

Демилитаризованная зона DMZ: архитектура и осуществление

Из толкования первоначального термина нам становится ясно, DMZ – это определенный участок местности, на котором запрещены любые виды вредоносной деятельности. И это крайне удачно характеризует всю суть данной, скажем так, уловки.

Нам следует уяснить о самой концепции DMZ, что это крайне простое решение, представляющее собой создание отдельного сегмента компьютерной сети, изолируемого от всех внешних интернет-хостингов и от внутренней сети компании. Также это ограничение контроля или полный запрет доступа как к сети Интернет, так и во внутреннюю сеть.

Создать отдельный сегмент сети достаточно легко. Для этого используются межсетевые экраны или же файрволы. Само слово «файрвол» рядовому пользователю может быть известно по фильмам об известных хакерах, но мало кто знает, что же он собой представляет.

Межсетевой экран – это программно-аппаратная единица компьютерной сети, разделяющая ее на секторы и позволяющая фильтровать поступающий сетевой трафик по заданным оператором (администратором) правилам. Также, в случае несанкционированного проникновения, злоумышленник получает доступ лишь к тем файлам, которые находятся в рамках отделенного сектора, без ущерба для остальных.

Существует, как минимум, два вида конфигурации демилитаризованных зон – с одним межсетевым экраном или же со множеством. В первой конфигурации межсетевой экран разделяет сеть на три сектора:

- внутренняя сеть;

- DMZ;

- интернет-канал.

Но всё же этот способ обеспечивает недостаточный уровень защиты. В большинстве крупных фирм всё-таки используется второй способ – с большим количеством файрволов. В этом случае злоумышленнику придется преодолеть уже, как минимум, один дополнительный системный периметр со своим фильтром трафика, что значительно увеличивает безопасность.