Как правильно настроить шлюз, предоставляемый провайдером

Если вы живёте в небольшом доме, скорее всего, роутер, который у вас есть под рукой, это шлюз, установленный вашим интернет-провайдером, и этого достаточно для ваших потребностей в Wi-Fi.

Если вы решите использовать его вместо того, чтобы приобретать собственное оборудование, вам следует подумать о том, чтобы извлечь из него максимальную пользу.

Дополнительно: преимущества шлюза, предоставляемого провайдером

Хотя очевидно, что лучше всего использовать своё оборудование, использование шлюза, предоставляемого вашим интернет-провайдером, даёт некоторые преимущества.

Вот несколько примеров:

- Простота использования: Вам не нужно ничего делать. Провайдер настроит для вас работу домашней сети и будет управлять оборудованием, включая обновление прошивки, устранение неполадок и т.д.

- Меньше беспорядка: у вас будет только один аппаратный блок вместо двух.

- Беспроблемная замена оборудования: если шлюз выйдет из строя, позвоните провайдеру, и вы быстро получите замену – и всё это бесплатно. Провайдер также модернизирует оборудование, когда это необходимо.

- Простое управление: у некоторых провайдеров вы можете управлять некоторыми аспектами своей домашней сети, например, изменять пароль Wi-Fi, через свою учетную запись в Интернете. (Это если вы согласны с потенциальными рисками для конфиденциальности.)

- Неограниченный лимит данных: некоторые провайдеры снижают стоимость неограниченного лимита на трафик при использовании их шлюза.

Короче говоря, использование оборудования, проверенного провайдером, не так уж и плохо. Некоторых преимуществ достаточно, чтобы оправдать ежемесячную «арендную» плату.

В этом случае есть несколько вещей, которые вы должны сделать. Кстати, управлять шлюзом можно так же, как и обычным Wi-Fi роутером.

Изменить доступ по умолчанию к шлюзу

Все шлюзы, предоставляемые провайдерами, имеют стандартные данные для доступа администратора. Любой, кто знает это, может войти в его интерфейс, будучи частью сети. В целях безопасности вы должны изменить пароль на что-то другое.

Для этого войдите в веб-интерфейс шлюза, указав в браузере его IP-адрес, и войдите с паролем по умолчанию (или кодом доступа). Обычно вы можете найти эту информацию на боковой или нижней панели устройства.

После того, как вы вошли в систему, перейдите в интерфейс к области, где вы можете изменить пароль и создайте новый, более безопасный.

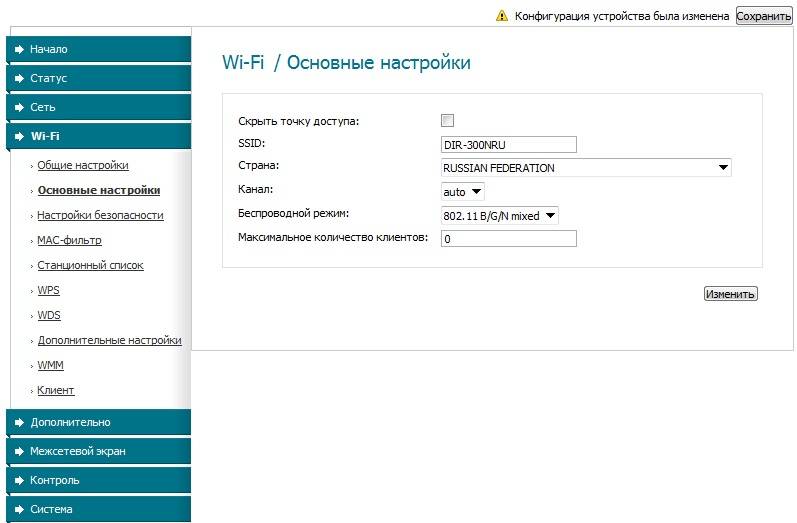

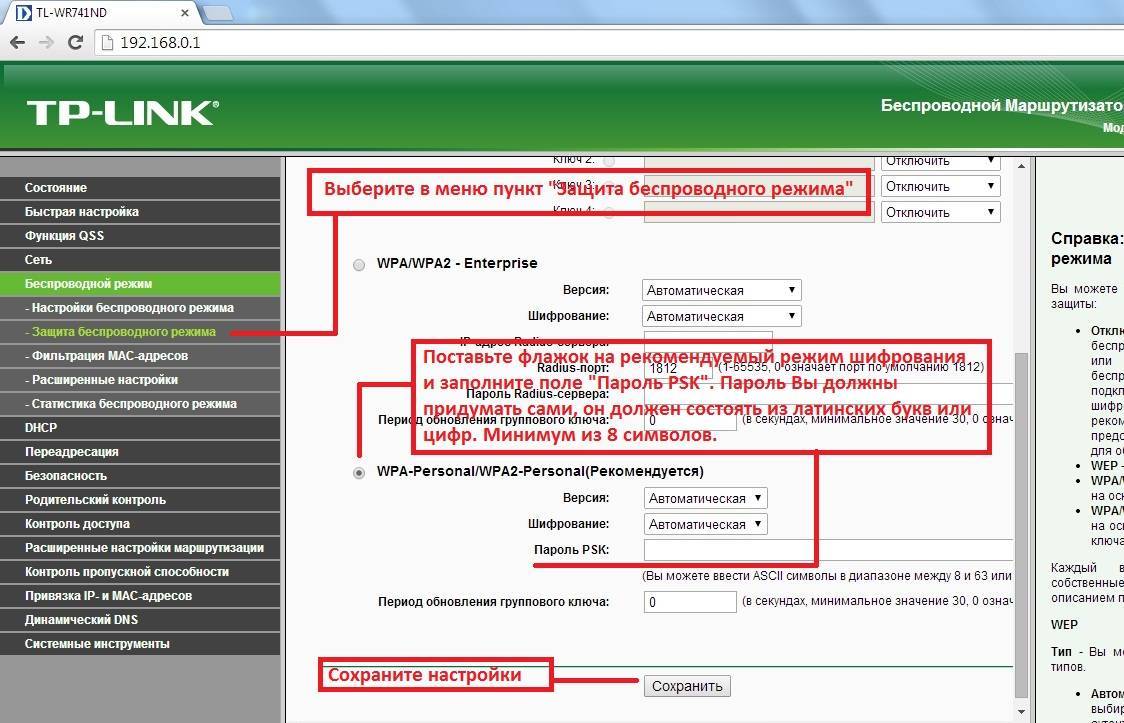

Создайте осмысленную сеть Wi-Fi

По умолчанию каждый шлюз поддерживает стандартную сеть Wi-Fi, название и пароль которой трудно запомнить или ввести, особенно когда вам нужно сделать это на маленьком экране или с помощью пульта дистанционного управления.

Вы можете присвоить своей сети Wi-Fi персонализированное имя и пароль, которые сможете запомнить.

Кстати, вы можете использовать своё имя в качестве SSID (имени сети), но если вы хотите остаться анонимным, выбирайте что угодно по своему вкусу. Это имя будет отображаться как доступная сеть Wi-Fi на мобильном устройстве.

Опять же, вы можете сделать это через веб-интерфейс и следовать этим рекомендациям в отношении паролей, чтобы обеспечить безопасность вашей системы.

Настройте свой шлюз

Эта часть необязательна, но большинство шлюзов имеют приличный набор функций и настроек, которые вы можете использовать – количество варьируется от одного устройства к другому.

Примеры включают переадресацию портов, динамический DNS, разделение сетей 2,4 ГГц и 5 ГГц и т.д. Опять же, вы можете использовать интерфейс для их настройки.

Короче говоря, то, что вы не используете стандартный готовый роутер, не означает, что вы не можете создать свою сеть с определенными расширенными настройками. Покопайтесь в веб-интерфейсе вашего шлюза; вы можете быть удивлены тем, как много вы можете получить от этого.

Динамический[править]

Есть пул белых адресов, например, провайдер выделил сеть 198.51.100.0/28 с 16-ю адресами. Два из них (первый и последний) — адрес сети и широковещательный, ещё два адреса назначаются на оборудование для обеспечения маршрутизации. Двенадцать оставшихся адресов можно использовать для NAT и выпускать через них своих пользователей.

Ситуация похожа на статический NAT — один приватный адрес транслируется на один внешний, — но теперь внешний не чётко зафиксирован, а будет выбираться динамически из заданного диапазона. Проблема подхода такая же, как и в случае со статическим NAT — не решается проблема ограниченности белых адресов.

Программная реализация NAT [ править | править код ]

При наличии уже существующего сервера под управлением серверной ОС возможно организовать трансляцию адресов без необходимости закупки дополнительных, аппаратных устройств. Как правило для программной реализации NAT требуется наличие по крайней мере двух сетевых адаптеров в сервере (возможны варианты с одним, но при наличии trunk-VLAN).

Все существующие и использующиеся серверные ОС поддерживают простейшую трансляцию адресов.

С точки зрения отказоустойчивости, гибкости и производительности, используются операционные системы семейства UNIX (большинство GNU/Linux, *BSD-системы, а также OpenSolaris и др.). Во многих из них NAT доступен «из коробки», в других возможна реализация за счёт добавления модулей в сочетании с межсетевыми экранами с функциями трансляции адресов (IPFW, IPtables и др.). Также, NAT работает «из коробки» в семействе операционных систем Windows Server.

Полезно

Узнать IP – адрес компьютера в интернете

Онлайн генератор устойчивых паролей

Онлайн калькулятор подсетей

Калькулятор инсталляции IP – АТС Asterisk

Руководство администратора FreePBX на русском языке

Руководство администратора Cisco UCM/CME на русском языке

FreePBX и Asterisk

Настройка программных телефонов

Немного деталей про порты

Суть:

- Для сервера Teamspeak (TS) я порт не менял, т.к. такой сервер у нас один и пользователям не придется вообще вводить его порт. Они просто вбивают у себя адрес 87.123.41.12 и попадают на наш сервер TS, удобно и практично;

- Для FTP сервера я порт поменял, т.к., строго говоря, FTP-сервер не должен быть доступен по стандартному порту, на него могут лазить недобросовестные люди. А так вы говорите тем, кому надо, чтобы подключались на 87.123.41.12:21000 и они попадут на ваш FTP-сервер;

- Для Веб-сервера я http порт не менял опять же из-за удобства, чтобы пользователям не надо было вводить адрес вместе с портом в адресной строке. Они просто вводят 87.123.41.12 и подключаются на ваш Веб-сервер. Порт HTTPS же я поменял для наглядности. Пользователям, чтобы попасть на ваш Веб-сервер по защищенному каналу, придется вводить в адресной строке адрес 87.123.41.12:444;

- С торрентами в общем-то все просто, какой порт настроен в самой программе, такой и настраивается на роутере;

- Порт игрового сервера, где в качестве примера я взял обычный стимовский игровой сервер (Dedicated Server), я также не менял, а оставил стандартный;

- А вот с RDP ситуация интересная. Дело в том, что на каждом компьютере служба RDP работает по порту 3389 и это никак не поменять без своего RDP сервера (такие тоже бывают). Поэтому, чтобы иметь возможность подключаться на ПК 1 и 2 я задал на роутере порты 33891 и соотв. 33892, ибо так проще помнить где какой используется. Таким образом, введя в RDP клиенте адрес 87.123.41.12:33891 мы попадем на ПК 1, а введя 87.123.41.12:33892 мы соотв. попадем на ПК 2.

Подытожив все это получаем, что удаленным пользователям всеравно какие у нас внутренние порты, они о них не знают и знать не могут. Эта информация нужна только нашему роутеру, чтобы он мог пересылать запросы туда, куда они и должны попадать.

Тип первый, Static NAT

Static NAT не требуется для дома, а нужен в том случае, если провайдер выделил несколько IP адресов (внешние или “белые” адреса) вашей компании, и вам нужно, чтобы некоторые серверы всегда были видны из интернета, при этом их адреса бы не менялись.

Т.е. происходит преобразование адресов 1-1 (один внешний IP назначается одному внутреннему серверу). При такой настройке ваши серверы всегда будут доступны из интернета на любом порту.

Кстати говоря о портах, попробую несколько углубиться в эту тему, но не слишком сильно. Дело в том, что любой сервис, любая программа обращается к компьютеру, серверу, роутеру или сервису (будь то почта, веб-страничка или любой другой сервис) не только по IP адресу, но и по порту. Например, чтобы вам открыть страничку google.com со своего компьютера, вам надо ввести две вещи: IP адрес (DNS имя) и.. порт.

Но постойте, возмутитесь вы, ведь никакого порта вы не вводите и все отлично открывается!

Технология NAT loopback и NAT Traversal

Суть NAT loopback в том, что если пакет попадает из внутренней сети на IP-адрес роутера, то такой пакет будет принят, как внешний и на него будут распространяться брандмауэрные правила для внешних соединений. После успешного прохождению пакета через брандмауэр вступит в работу Network Address Translation, который будет посредником для двух внутрисетевых машин. Получается следующее:

- снаружи локальной сети можно узнать о настройках сетевой службы;

- зайти на сервер по имени домена, который находится в локальной сети. Без функции loopback (или hairpinning) данные действия были бы невозможными, нужно было бы для любого домена настраивать файл hosts;

- основной минус – увеличение нагрузки на роутер с хабом.

NAT Traversal – это возможности у сетевых приложений определить то, что они располагаются за границами устройства

. В этом случае Network Address Translation оказывает содействие в том, чтобы определить внешний IP-адрес данного устройства и сопоставлять порты, чтобы NAT пересылал используемые приложениями пакеты с внешнего порта на внутренний. Все эти процессы выполняются автоматически. Без них пользователю пришлось бы вручную сопоставлять настройки портов и вносить в разные параметры изменения

Но есть и минусы – нужно проявлять осторожность для таких приложений – они обладают возможностями широкого контроля над устройствами, а следовательно могут появится уязвимости

Доброго времени суток, дорогие читатели! Ну, что давайте про NAT

Сегодня затронем подробнее тему несколько болезненную и довольно непонятную, но более непонятную, чем болезненную.

В большей степени эта проблема касается тех, кто играет в многопользовательские игры и коротко эта проблема звучит примерно так: «ПОЧЕМУ КО МНЕ НИКТО НЕ ЗАХОДИТ?». Для других эта проблема выглядит несколько иначе, а именно:

- Почему не качает торрент?

- Почему пользователи/друзья/знакомые/неизвестные личности не могут подключиться к FTP, WEB, VOIP

(TS, Mamble

, ведро) и прочим серверам, которые вы так долго пытались настроить и даже проверяли что у вас все работает? - Почему ваш личный домашний сервер пустует? Может это вселенский заговор?

Но, однако, нет никакого заговора, виновник всех этих бед находится рядом с вами и хитро подмигивает вам лампочками, а зовут его… роутер, да-да, тот самый, который раздает вам интернет на все ваши (и может быть соседские) девайсы.

Если коротко, то пользователи из интернета просто не могут к вам подключиться, потому что ваш роутер их не пускает, но он делает это не просто из прихоти, а потому, что не знает о том, что все эти люди хотят подключиться именно к вам. Вот он и думает, что они что-то хотят от него самого.

Да, только что я вам обрисовал для чего нужен NAT

. А теперь о том, что это такое.

Как обнаружить ситуацию с двойным NAT

Я уже упоминал, как быстро определить, имеет ли шлюз ISP возможности NAT и маршрутизации, но вы также можете посмотреть, действительно ли происходит двойной NAT, прежде чем тратить время на эту проблему. Иногда шлюзы обнаруживают двойной NAT и автоматически исправляют проблему для вас. Или иногда, если инсталляторы ISP хорошо осведомлены, они могут исправить это, когда они выходят, чтобы установить шлюз, и убедитесь, что у вас есть собственный маршрутизатор.

Для двух способов я покажу вам, как определить ситуацию с двойным NAT, вам нужно проверить свои IP-адреса и узнать, являются ли они частными или общедоступными. Это легко: частные адреса обычно находятся в диапазоне от 192.168.0.0 до 192.168.255.255, от диапазона 172.16.0.0 до 172.31.255.255 или от 10.0.0.0 до 10.255.255.255. Адресами за пределами этих диапазонов будут публичные (интернет-адреса).

Один быстрый способ, который обычно показывает, что двойной NAT существует, — это traceroute, который позволяет вам пинговать сервер или устройство в Интернете и видеть путь, который требуется между маршрутизаторами и серверами. Откройте командную строку (на ПК с ОС Windows, который подключен к Интернету, щелкните в меню «Пуск», введите «cmd» и нажмите Enter) и введите «tracert 8.8.8.8», чтобы увидеть трассировку на DNS-сервере Google. Если вы видите два личных IP-адреса, перечисленных в первых двух перелетах, у вас есть двойной NAT. Если вы видите только один частный адрес, а второй прыжок показывает общедоступный адрес, тогда вы все хорошо.

Вот traceroute, показывающий двойной NAT, о чем свидетельствуют частные IP-адреса в первых двух прыжках.

Вот traceroute, показывающий двойной NAT, о чем свидетельствуют частные IP-адреса в первых двух прыжках.

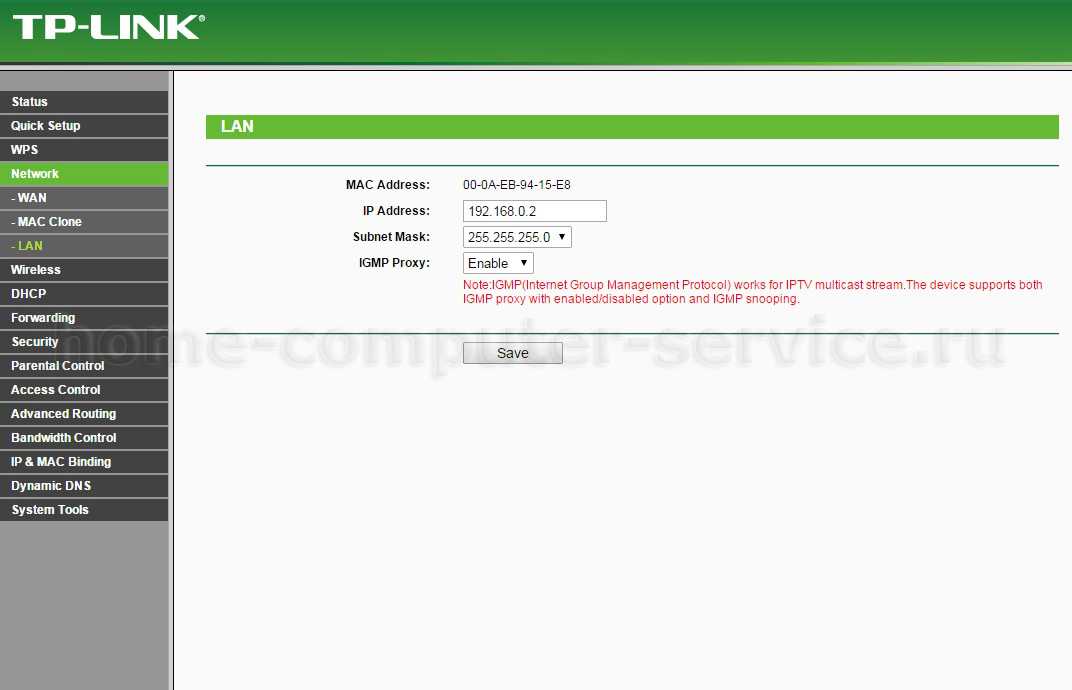

Еще один способ проверить двойной NAT — подключиться к веб-интерфейсу вашего маршрутизатора и посмотреть, является ли WAN (интернет) IP-адрес частным или общедоступным. Это должен быть публичный адрес. Если это частный адрес, у вас двойной NAT.

Больше доказательств двойной ситуации с NAT: IP-адрес моего маршрутизатора WAN является закрытым, а не публичным.

Больше доказательств двойной ситуации с NAT: IP-адрес моего маршрутизатора WAN является закрытым, а не публичным.

Как исправить двойной NAT на Xbox

Одно место, где двойной NAT действительно представляет проблему, — это игры. Например, многие пользователи Xbox One столкнулись с сообщением об ошибке, которое сообщает им, что в их сети обнаружен двойной NAT.

В играх вам нужен Open NAT или Nat Type 1. Это обеспечивает самый широкий диапазон совместимости и позволяет вам присоединиться к любой игре или сеансу. Если у вас есть умеренный NAT или Nat Type 2, вы можете подключиться к большинству сеансов, но у вас будет ограниченная функциональность.

Проблема заключается в NAT типа 3 или Strict NAT. Это делает практически невозможным присоединиться к чьей-либо игре. Конечно, однопользовательская игра все еще возможна, но попытка присоединиться к онлайн-матчу вызовет трудности.

Двойной NAT создаст проблемы при попытке играть в какую-либо многопользовательскую игру и даже может помешать вашему Xbox подключиться к Интернету. Когда вы получите эту ошибку, вам нужно будет устранить проблему, удалив один из маршрутизаторов или включив режим моста, как показано выше.

Другое решение — подключить Xbox напрямую к маршрутизатору с помощью кабеля Ethernet. В большинстве случаев это устраняет проблему двойного NAT — просто используйте первый маршрутизатор в сети, а не второй, в качестве точки подключения.

Все эти решения могут помочь устранить ошибку двойного NAT. В большинстве случаев вам не нужен второй маршрутизатор в вашей сети. Если ваш оригинальный маршрутизатор недостаточно силен для широковещательной передачи сети по всему дому, вы можете использовать запасной маршрутизатор в качестве расширителя WiFi.

Программы для Windows, мобильные приложения, игры – ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале – Подписывайтесь:)

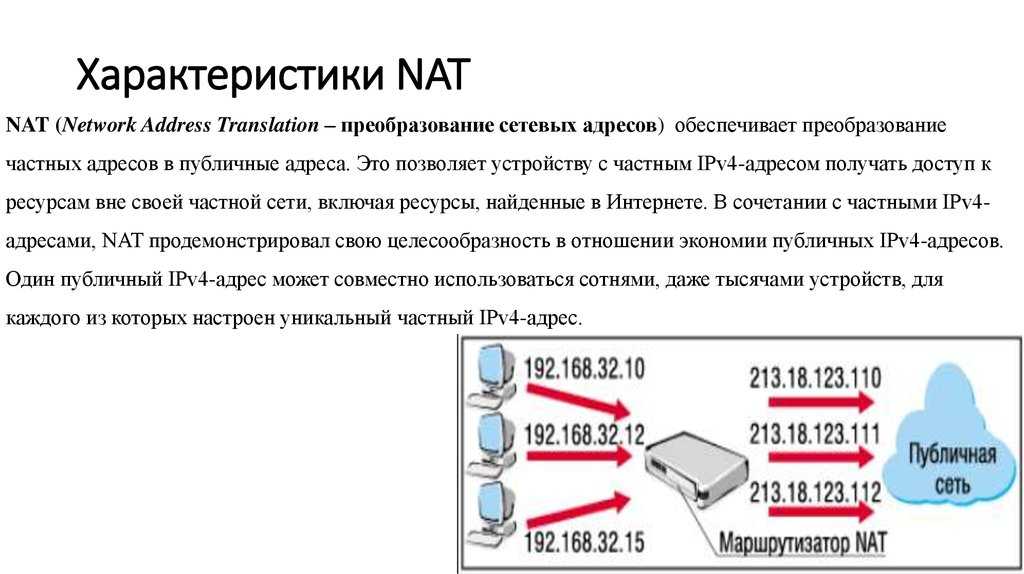

Необходимость преобразовании сетевых адресов

Преобразование сетевых IP-адресов (NAT) изначально было разработано для решения проблемы ограниченного числа IPv4-адресов в Интернете. Необходимость в NAT возникает в случаях, когда нескольким устройствам требуется доступ в Интернет, но только один IPv4-адрес в Интернете назначается поставщиком услуг Интернета (ISP).

Имеются и другие преимущества использования NAT. Топология сети за пределами локального домена может меняться по-разному. Клиенты могут менять поставщиков, магистральные сети компании могут быть реорганизованы, а поставщики могут объединяться или разделяться. При изменении внешней топологии назначения адресов для хостов в локальном домене также должны изменяться, чтобы отразить эти внешние изменения. Изменения данного типа могут быть скрыты от пользователей в домене путем централизации изменений на одном маршрутизаторе трансляции адресов. NAT обеспечивает доступ локальных хостов к общедоступному Интернету и защищает их от прямого доступа извне. Организации с сетью, настроенной преимущественно для внутреннего использования, с необходимостью периодического внешнего доступа, являются хорошими кандидатами для этой схемы.

Принцип работы преобразования сетевых адресов

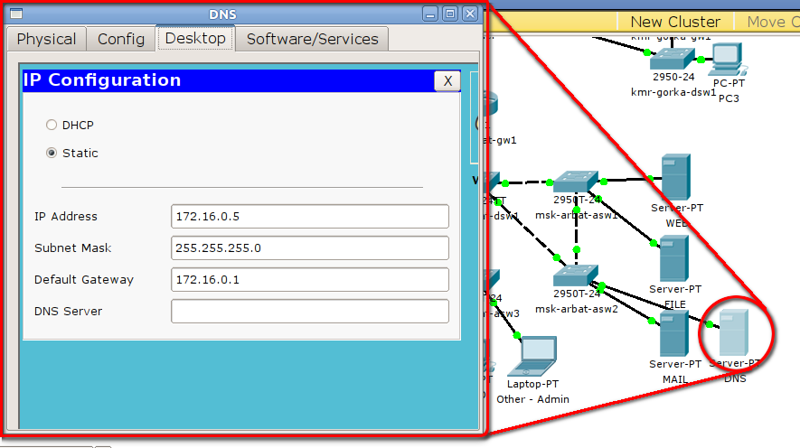

Типичная настройка сети с маршрутизатором с поддержкой NAT показана на рисунке 1.

Рисунок 1. Типичная настройка сети с маршрутизатором с поддержкой NAT

Как правило, маршрутизатор с поддержкой NAT имеет два сетевых интерфейса. Один интерфейс подключен к общедоступной сети Интернет; другой подключен к частной сети. Типичный маршрутизатор в контексте данной настройки отвечает за маршрутизацию IP-дейтаграмм между частной сетью и общедоступной сетью на основе IP-адреса назначения. Маршрутизатор с поддержкой NAT выполняет преобразование адресов перед маршрутизацией дейтаграммы IPv4 между общедоступным и частным интерфейсами. Трансляция устанавливается для каждого сеанса TCP или UDP на основе внутреннего адреса источника, номера порта источника и внешнего адреса назначения и номера порта назначения. Для датаграммы эхо-запроса и ответа ICMP вместо номера порта используется идентификатор запроса ICMP.

Чтобы проиллюстрировать типичную реализацию преобразования сетевых адресов, давайте рассмотрим конфигурацию сети, показанную на рисунке 2.

Рисунок 2 – Типичная реализация преобразования сетевых адресов

В данном сценарии маршрутизатор NAT соединяет частную сеть слева, а общедоступную сеть – справа. Предположим, что на стороне общедоступной сети IP-адрес интерфейса NAT-маршрутизатора – 202.151.25.14; на интерфейсе частной сети NAT-маршрутизатор использует IP-адрес 192.168.1.254. Узел в частной сети инициирует TCP-соединение с веб-сервером в Интернете.

На рисунке 3 показано высокоуровневое представление процесса трансляции сетевых адресов.

Рисунок 3 – Общий вид процесса трансляции сетевых адресов

Клиент передает сообщение протокола TCP SYN на веб-сервер. Адрес отправителя 192.168.1.15, номер порта 6732; адрес назначения – 128.15.54.3, номер порта 80.

Пакет от клиента принимается маршрутизатором NAT на интерфейсе частной сети. К пакету применяется правило исходящего трафика: адрес отправителя (клиента) преобразуется в общедоступный IP-адрес NAT-маршрутизатора 202.15.25.14, а номер исходного порта отправителя (клиента) преобразуется в номер порта TCP 2015 на общедоступном интерфейсе.

После этого пакет передается через интернет и в конечном итоге достигает хоста-получателя 128.15.54.3

Обратите внимание, что на принимающей стороне, исходя из адреса источника IP-уровня и номера порта TCP-уровня, похоже, что пакет исходит из 202.151.24.14, номер порта 2015.

На рисунке 4 показан процесс NAT на обратном пути.

Рисунок 4 – Процесс NAT на обратном пути

В данном сценарии Интернет-хост 128.15.54.3 отправляет ответный пакет с Интернет-адресом NAT-маршрутизатора в качестве пункта назначения.

Пакет достигает маршрутизатора NAT. Поскольку это входящий пакет, применяются правила входящей трансляции: адрес назначения изменяется обратно на исходный IP-адрес отправителя (клиента): 192.168.1.15, номер порта назначения 6732.

После этого пакет пересылается клиенту через интерфейс, подключенный к внутренней сети.

Таким образом, сетевой адрес и номер порта отправителя не видны другим хостам в общедоступном Интернете.

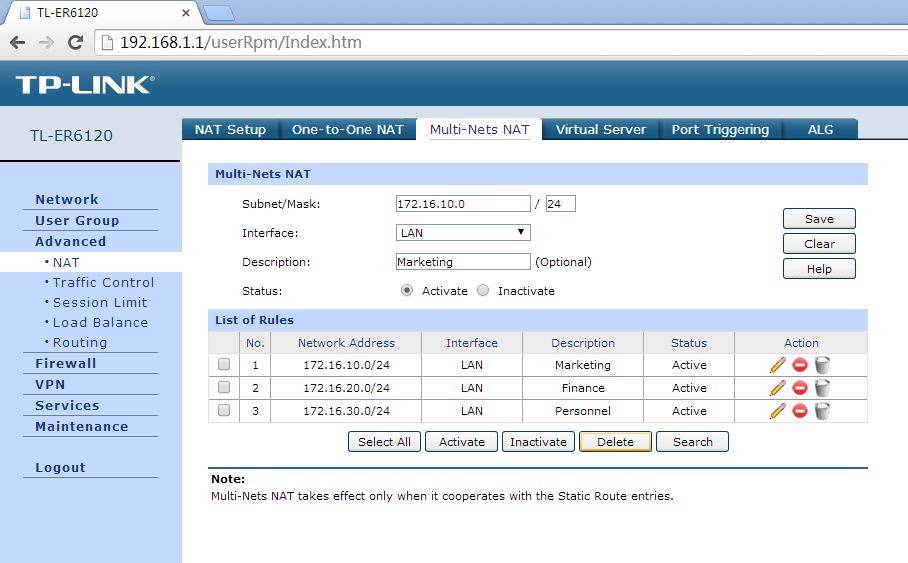

Difference between One-to-One and Many-to-Many Mapping

Dynamic NAT is useful when fewer addresses are available than the actual number of hosts to be translated. It creates an entry in the NAT table when the host initiates a connection and establishes a one-to-one mapping between the addresses. But, the mapping can vary and it depends upon the registered address available in the pool at the time of the communication. Dynamic NAT allows sessions to be initiated only from inside or outside networks for which it is configured. Dynamic NAT entries are removed from the translation table if the host does not communicate for a specific period of time which is configurable. The address is then returned to the pool for use by another host.

For example, complete these steps of the detailed configuration:

Create a pool of addresses

Create an access-list for the inside networks that has to be mapped

Associate the access-list 100 that select the internal network 10.3.2.0 0.0.0.255 to be natted to the pool MYPOOLEXAMPLE and then overload the addresses.

Проблемы и ограничения

Хосты за маршрутизаторами с поддержкой NAT не имеют сквозного соединения и не могут участвовать в некоторых интернет-протоколах. Службы, требующие инициирования TCP- соединений из внешней сети или использующие протоколы без сохранения состояния, например, использующие UDP , могут быть нарушены. Если маршрутизатор NAT не приложит особых усилий для поддержки таких протоколов, входящие пакеты не смогут достичь места назначения. Некоторые протоколы могут поддерживать один экземпляр NAT между участвующими хостами ( например, FTP в «пассивном режиме» ), иногда с помощью шлюза на уровне приложения (см. Ниже), но не работают, когда обе системы отделены от Интернета с помощью NAT. Использование NAT также усложняет протоколы туннелирования, такие как IPsec, поскольку NAT изменяет значения в заголовках, которые мешают проверкам целостности, выполняемым IPsec и другими протоколами туннелирования.

Сквозная связь была основным принципом Интернета, поддерживаемым, например, Советом по архитектуре Интернета . В современных документах по архитектуре Интернета отмечается, что NAT является нарушением принципа сквозного соединения , но при тщательном проектировании NAT действительно играет важную роль. Значительно больше опасений вызывает использование IPv6 NAT, и многие архитекторы IPv6 считают, что IPv6 был предназначен для устранения необходимости в NAT.

Реализация, которая отслеживает только порты, может быть быстро исчерпана внутренними приложениями, использующими несколько одновременных подключений (например, HTTP- запрос для веб-страницы со множеством встроенных объектов). Эту проблему можно смягчить, отслеживая IP-адрес назначения в дополнение к порту (таким образом, разделяя один локальный порт со многими удаленными хостами) за счет сложности реализации и ресурсов ЦП / памяти устройства трансляции.

Поскольку все внутренние адреса скрыты за одним общедоступным адресом, внешние узлы не могут инициировать соединение с конкретным внутренним узлом без специальной конфигурации брандмауэра для переадресации подключений к определенному порту. Такие приложения, как VOIP , видеоконференцсвязь и другие одноранговые приложения, для работы должны использовать методы обхода NAT .

Функционирование [ править | править код ]

Преобразование адреса методом NAT может производиться почти любым маршрутизирующим устройством — маршрутизатором , сервером доступа, межсетевым экраном. Наиболее популярным является SNAT, суть механизма которого состоит в замене адреса источника (англ. source ) при прохождении пакета в одну сторону и обратной замене адреса назначения (англ. destination ) в ответном пакете. Наряду с адресами источник/назначение могут также заменяться номера портов источника и назначения.

Принимая пакет от локального компьютера, роутер смотрит на IP-адрес назначения. Если это локальный адрес, то пакет пересылается другому локальному компьютеру. Если нет, то пакет надо переслать наружу в интернет. Но ведь обратным адресом в пакете указан локальный адрес компьютера, который из интернета будет недоступен. Поэтому роутер «на лету» транслирует (подменяет) обратный IP-адрес пакета на свой внешний (видимый из интернета) IP-адрес и меняет номер порта (чтобы различать ответные пакеты, адресованные разным локальным компьютерам). Комбинацию, нужную для обратной подстановки, роутер сохраняет у себя во временной таблице. Через некоторое время после того, как клиент и сервер закончат обмениваться пакетами, роутер сотрет у себя в таблице запись об n-м порте за сроком давности.

Помимо source NAT (предоставления пользователям локальной сети с внутренними адресами доступа к сети Интернет) часто применяется также destination NAT, когда обращения извне транслируются межсетевым экраном на компьютер пользователя в локальной сети, имеющий внутренний адрес и потому недоступный извне сети непосредственно (без NAT).

Существует 3 базовых концепции трансляции адресов: статическая (Static Network Address Translation), динамическая (Dynamic Address Translation), маскарадная (NAPT, NAT Overload, PAT).

Статический NAT — отображение незарегистрированного IP-адреса на зарегистрированный IP-адрес на основании один к одному. Особенно полезно, когда устройство должно быть доступным снаружи сети.

Динамический NAT — отображает незарегистрированный IP-адрес на зарегистрированный адрес из группы зарегистрированных IP-адресов. Динамический NAT также устанавливает непосредственное отображение между незарегистрированными и зарегистрированными адресами, но отображение может меняться в зависимости от зарегистрированного адреса, доступного в пуле адресов, во время коммуникации.

Перегруженный NAT (NAPT, NAT Overload, PAT, маскарадинг) — форма динамического NAT, который отображает несколько незарегистрированных адресов в единственный зарегистрированный IP-адрес, используя различные порты. Известен также как PAT (Port Address Translation). При перегрузке каждый компьютер в частной сети транслируется в тот же самый адрес, но с различным номером порта.

Механизм NAT определён в RFC 1631, RFC 3022.

Типы NAT

Классификация NAT, часто встречающаяся в связи с VoIP. Термин «соединение» использован в значении «последовательный обмен пакетами UDP».

Симметричный NAT (Symmetric NAT) — трансляция, при которой каждое соединение, инициируемое парой «внутренний адрес: внутренний порт» преобразуется в свободную уникальную случайно выбранную пару «публичный адрес: публичный порт». При этом инициация соединения из публичной сети невозможна. [ источник не указан 1246 дней ]

Cone NAT, Full Cone NAT — однозначная (взаимная) трансляция между парами «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт». Любой внешний хост может инициировать соединение с внутренним хостом (если это разрешено в правилах межсетевого экрана).

Address-Restricted cone NAT, Restricted cone NAT — постоянная трансляция между парой «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт». Любое соединение, инициированное с внутреннего адреса, позволяет в дальнейшем получать ему пакеты с любого порта того публичного хоста, к которому он отправлял пакет(ы) ранее.

Port-Restricted cone NAT — трансляция между парой «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт», при которой входящие пакеты проходят на внутренний хост только с одного порта публичного хоста — того, на который внутренний хост уже посылал пакет.

Базовая трансляция портов NAT и сетевых адресов

Маршрутизатор с поддержкой NAT устанавливается между общедоступной и частной сетями. Роль маршрутизатора с поддержкой NAT заключается в переводе между внутренними частными адресами IPv4 и назначенным общедоступным IPv4-адресом, поэтому все устройства в частной сети могут использовать один и тот же общедоступный IPv4-адрес.

В базовой реализации NAT маршрутизатор NAT «владеет» одним или несколькими глобально зарегистрированными IP-адресами, отличными от его собственного IP-адреса. Данные глобальные адреса доступны для назначения хостам в частной сети статически или динамически. NAPT, или преобразование сетевых адресов и портов, представляет собой разновидность базового NAT, в котором преобразование сетевых адресов расширено за счет включения идентификатора «транспорта». Чаще всего это номер порта для пакетов TCP и UDP и идентификатор запроса для пакетов ICMP.

Соединения через границу NAT обычно инициируются узлами частной сети, отправляющими исходящие пакеты на внешний узел. Как правило, данным хостам назначаются динамические (временные) IP-адреса для этой цели. Однако также возможно инициировать соединения в обратном направлении, если в частной сети есть «серверы», например HTTP- или FTP-серверы, которые будут принимать запросы клиентов из внешней сети. Как правило, NAT назначает этим локальным хостам статический (постоянный) IP-адрес: порт.

Резервирование интернет-канала от двух провайдеров при помощи NAT, ip sla

Дано: мы получаем для нескольких компьютеров интернет от провайдера ISP1. Он выделили нам адрес 212.192.88.150.

Выход в интернет организован с этого ip адреса через NAT.

Задача: подключить резервного провайдера — ISP2. Он выделит нам адрес 212.192.90.150.

Организовать балансировку трафика: web-трафик пускать через ISP1, прочий трафик — через ISP2.

В случае отказа одного из провайдеров — пускать весь трафик по живому каналу.

В чем сложность задачи?

clear ip nat translations?

Конфиг

1 clear ip nat translations *

Найден, оттестирован такой кусок EEM.

Не на всех версиях IOS генерируется событие.. Надо уточнить.

2 При падении интерфейса на провайдера, велики шансы, что его шлюз будет пинговаться через второго

Возможности NetX Duo NAT

Когда экземпляр NAT создается с помощью вызова nx_nat_create, создается таблица преобразования NAT.

Чтобы отслеживать преобразования сетевых адресов для всех активных соединений между локальной и внешней сетями, маршрутизатор NetX Duo с поддержкой NAT поддерживает таблицу трансляции с информацией о каждом частном подключении к хосту, которая включает исходный и целевой IP-адрес и номер порта.

Местоположение этой таблицы преобразования («кеш») устанавливается указателем dynamic_cache_memory. Данная область должна представлять собой 4-байтовое выровненное буферное пространство. Размер таблицы (или количество записей) определяется делением размера кэша dynamic_cache_size на размер записи таблицы NAT. Таблица должна быть достаточно большой для минимального количества записей, заданного параметром NX_NAT_MIN_ENTRY_COUNT, который определен в nx_nat.h. Значение по умолчанию – 3.

Время ожидания для всех динамических записей в таблице преобразования NetX Duo NAT инициализируется значением NX_NAT_ENTRY_RESPONSE_TIMEOUT, которое определено в nx_nat.h. Значение по умолчанию составляет 4 минуты (или 240 системных тиков для процессора 100 МГц) в соответствии с рекомендациями RFC 2663. Каждый раз, когда NetX Duo NAT получает или отправляет пакет, соответствующий динамической записи в таблице, он сбрасывает время ожидания этой записи на NX_NAT_ENTRY_RESPONSE_TIMEOUT. При поиске в таблице NetX Duo NAT также проверяет таблицу на наличие просроченных записей и удаляет их.

Чтобы создать входящие записи как статические в таблице, например для серверов в локальной сети NetX Duo NAT предоставляет службу nx_nat_inbound_entry_create. Если запись в таблице определяет подключение к локальному хосту как статическое, срок его действия никогда не истекает.

Данная служба более подробно описана в Главе 4 – Описание служб

Во время выполнения, если таблица преобразования заполнена и большее количество записей не может быть добавлено, NetX Duo NAT уведомит приложение NAT с помощью обратного вызова о полном кэше, если оно зарегистрировано в экземпляре NAT. Это делается посредством службы nx_nat_cache_notify_set:

См. Главу 4 – Описание служб для получения дополнительных сведений о данной службе.